Padł ostatni ośmiotysięcznik. Nepalczycy weszli zimą na K2

16 stycznia 2021, 16:39Grupa 10 nepalskich wspinaczy dokonała pierwszego w historii zimowego wejścia na K2, drugi najwyższy szczyt Ziemi. Tym samym zakończyła się trwająca od 40 lat epopeja, której celem było zdobycie zimą wszystkich 14 ośmiotysięczników. Epopeja zapoczątkowana przez Krzysztofa Wielickiego i Leszka Cichego.

Nie tylko przeciwko bakteriom

27 sierpnia 2009, 08:07Naukowcy z University of Texas Health Science Center zidentyfikowali nową, nieznaną dotychczas rolę jednego z białek zaangażowanych w odpowiedź antybakteryjną. Jak się okazuje, proteina ta nie tylko chroni nas - jak dotychczas przypuszczano - przed atakiem niektórych bakterii, lecz także wykrywa obecność wirusów i aktywuje skierowane przeciwko nim mechanizmy odpornościowe.

Kształt i wielkość chronią przed atakiem

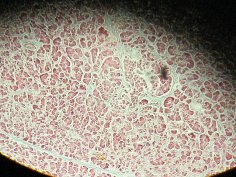

18 maja 2015, 16:01Wiele zespołów naukowych pracuje nad urządzeniami biomedycznymi, które po wszczepieniu do organizmu mogą dostarczać lekarstwa, naprawiać uszkodzone tkanki czy monitorować stan zdrowia pacjenta. Niestety, urządzenia takie stają się często celem ataku układu odpornościowego, który może uczynić je nieprzydatnymi do użytku. Naukowcy z MIT-u znaleźli sposób na zmniejszenie niebezpieczeństwa ataku. W najnowszym numerze Nature Materials informują, że kształt urządzeń ma wpływ na ich tolerowanie przez organizm.

Udany atak na BitLockera

7 grudnia 2009, 17:40Eksperci z Instytutu Fraunhofera przeprowadzili skuteczny atak na mechanizm BitLocker w Windows. Pozwala on na poznanie kodu legalnego użytkownika nawet wówczas, gdy w komputerze zaimplementowano technologię TPM (Trusted Computing Module).

Cukrzycy mają mniej białek chroniących przed atakiem układu odpornościowego

30 lipca 2015, 12:39We krwi osób z cukrzycą typu 1. występuje niższy poziom 4 białek chroniących tkanki przed atakiem własnego układu odpornościowego.

Biologiczna broń przeciw aflatoksynom

30 stycznia 2010, 00:31Hasło "broń biologiczna" wzbudza w nas niemały strach. Już niedługo może się jednak okazać, że właśnie taki rodzaj środków może... uchronić nas przed toksynami wytwarzanymi przez grzyby żyjące na naszej żywności. Wszystko dzięki nieszkodliwym dla ludzi drożdżom, które skutecznie blokują wzrost mikroorganizmów patogennych dla człowieka.

Triton zaatakował na Bliskim Wschodzie

15 grudnia 2017, 14:02Cyberprzestępcy wykorzystali oprogramowanie Triton do ataku na instalacje przemysłowe na Bliskim Wschodzie. Jak donosi należąca do FirstEye firma Mandiant, podczas ataku zmanipulowano systemami służącymi do awaryjnego wyłączania krytycznej infrastruktury

Gra na pajęczynie

15 lutego 2010, 10:30Zajadkowate (Reduviidae) są drapieżnymi bądź pasożytniczymi pluskwiakami różnoskrzydłymi, zamieszkującymi przede wszystkim tropiki. Okazuje się, że gdy niektóre z nich polują na pająki, wygrywają na sieciach melodie, sygnalizujące pogoń lub zjawienie się ofiary. Koniec końców składają na ich głowie coś w rodzaju "pocałunku" śmierci.

Uwaga na phishingowe maile związane z dziurami Spectre i Meltdown

16 stycznia 2018, 12:34W sieci pojawiły się phishingowe e-maile, których autorzy próbują zachęcić internautów do zainstalowania fałszywych łatek chroniących przed dziurami Spectre i Meltdown. Niemieckie władze ostrzegają swoich obywateli przed atakiem, podczas którego przestępcy rozsyłają e-mail zachęcający do odwiedzenia pewnej witryny

Herbata lepsza od wody

25 sierpnia 2006, 14:13Picie dziennie przynajmniej czterech kubków herbaty może być lepsze dla naszego zdrowia niż picie wody. Wyniki badań wskazują, że herbata lepiej nawadnia organizm i dodatkowo zabezpiecza przed chorobami serca oraz nowotworami.